Content

- Per què instal·lar un sistema de detecció d’intrusos?

- Instal·lació del paquet Snort

- Obtenció d’un codi Oinkmaster

- Seguiu els passos següents per obtenir el codi Oinkmaster:

- Introduint el codi Oinkmaster a Snort

- Actualització manual de les regles

- Afegir interfícies

- Configuració de la interfície

- Selecció de categories de regles

- Quin és el propòsit de les categories de regles?

- Com puc obtenir més informació sobre les categories de regles?

- Categories de regles Snort populars

- Configuració del preprocessador i del flux

- Inici de les interfícies

- Si Snort no pot començar

- S'estan cercant alertes

Sam treballa com a analista de xarxa per a una empresa comercial algorítmica. Va obtenir el títol de batxiller en tecnologia de la informació per la UMKC.

Per què instal·lar un sistema de detecció d’intrusos?

Els pirates informàtics, els virus i altres amenaces investiguen constantment la vostra xarxa i busquen la manera d’entrar-hi. Només cal una màquina piratejada perquè tota una xarxa es vegi compromesa. Per aquests motius, recomano configurar un sistema de detecció d'intrusions perquè pugueu mantenir els sistemes segurs i controlar les diverses amenaces a Internet.

Snort és un IDS de codi obert que es pot instal·lar fàcilment en un tallafoc pfSense per protegir una xarxa domèstica o corporativa dels intrusos. Snort també es pot configurar perquè funcioni com un sistema de prevenció d’intrusos (IPS), cosa que el fa molt flexible.

En aquest article, us guiaré pel procés d’instal·lació i configuració de Snort a pfSense 2.0 perquè pugueu començar a analitzar el trànsit en temps real.

Instal·lació del paquet Snort

Per començar a utilitzar Snort, haureu d’instal·lar el paquet mitjançant el gestor de paquets pfSense. El gestor de paquets es troba al menú del sistema de la GUI web de pfSense.

Localitzeu Snort a la llista de paquets i feu clic al símbol més a la part dreta per començar la instal·lació.

És normal que el snort trigui un parell de minuts a instal·lar-se, té diverses dependències que primer pfSense ha de descarregar i instal·lar.

Un cop finalitzada la instal·lació, Snort apareixerà al menú de serveis.

Snort es pot instal·lar mitjançant el gestor de paquets pfSense.

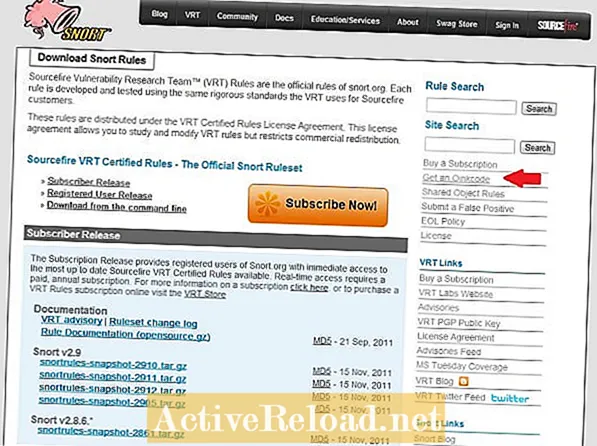

Obtenció d’un codi Oinkmaster

Perquè Snort sigui útil, cal actualitzar-lo amb l’últim conjunt de regles. El paquet Snort us pot actualitzar aquestes regles automàticament, però primer heu d’obtenir un codi Oinkmaster.

Hi ha dos conjunts diferents de regles Snort disponibles:

- El conjunt de versions de subscriptors és el conjunt de regles més actualitzat disponible. L’accés en temps real a aquestes regles requereix una subscripció anual de pagament.

- L'altra versió de les regles és la versió de l'usuari registrat, que és totalment gratuïta per a qualsevol persona que es registri al lloc Snort.org.

La principal diferència entre els dos conjunts de regles és que les regles de la versió de l'usuari registrat estan 30 dies per darrere de les regles de subscripció. Si voleu obtenir la protecció més actualitzada, heu d’obtenir una subscripció.

Seguiu els passos següents per obtenir el codi Oinkmaster:

- Visiteu la pàgina web de les regles de Snort per descarregar la versió que necessiteu.

- Feu clic a "Registra't per obtenir un compte" i crea un compte de Snort.

- Després de confirmar el vostre compte, inicieu sessió a Snort.org.

- Feu clic a "El meu compte" a la barra d'enllaç superior.

- Feu clic a la pestanya "Subscripcions i Oinkcode".

- Feu clic a l'enllaç Oinkcodes i, a continuació, feu clic a "Genera codi".

El codi romandrà emmagatzemat al vostre compte, de manera que pugueu obtenir-lo més tard si cal. Aquest codi s’haurà d’introduir a la configuració de Snort a pfSense.

Es necessita un codi Oinkmaster per descarregar les regles de Snort.org.

Introduint el codi Oinkmaster a Snort

Després d’obtenir el codi Oink, s’ha d’introduir a la configuració del paquet Snort. La pàgina de configuració de Snort apareixerà al menú de serveis de la interfície web. Si no és visible, assegureu-vos que el paquet està instal·lat i torneu-lo a instal·lar si cal.

Cal introduir el codi Oink a la pàgina de configuració global de la configuració de Snort. També m’agrada marcar la casella per habilitar les regles d’Amenaques emergents. Les regles ET són mantingudes per una comunitat de codi obert i poden proporcionar algunes regles addicionals que potser no es troben al conjunt Snort.

Actualitzacions automàtiques

Per defecte, el paquet Snort no actualitzarà les regles automàticament. L'interval d'actualització recomanat és un cop cada 12 hores, però podeu canviar-lo segons el vostre entorn.

No oblideu fer clic al botó "Desa" un cop hàgiu acabat de fer els canvis.

Actualització manual de les regles

Snort no inclou cap norma, de manera que haureu d’actualitzar-les manualment la primera vegada. Per executar l'actualització manual, feu clic a la pestanya Actualitzacions i, a continuació, feu clic al botó Regles d'actualització.

El paquet descarregarà els darrers conjunts de regles de Snort.org i també Emerging Threats si teniu aquesta opció seleccionada.

Un cop acabades les actualitzacions, les regles s’extreuran i es podran utilitzar.

Les regles s'han de descarregar manualment la primera vegada que es configura Snort.

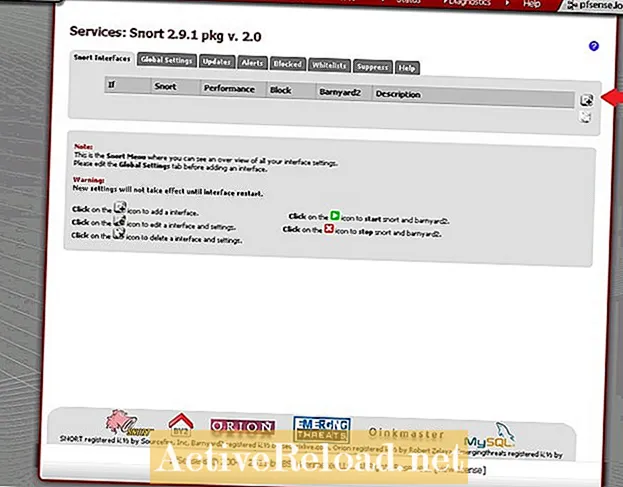

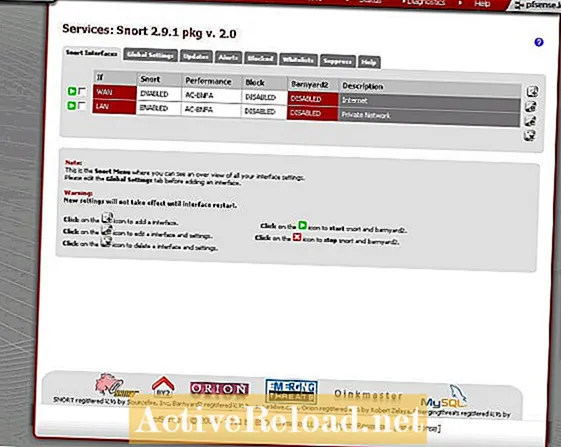

Afegir interfícies

Abans que Snort pugui començar a funcionar com a sistema de detecció d’intrusos, heu d’assignar interfícies perquè el monitoritzi. La configuració típica és que Snort supervisi qualsevol interfície WAN. L’altra configuració més comuna és que Snort supervisi la interfície WAN i LAN.

El control de la interfície LAN pot proporcionar certa visibilitat als atacs que es produeixen des de la vostra xarxa. No és estrany que un PC de la xarxa LAN s’infecti de programari maliciós i comenci a llançar atacs a sistemes dins i fora de la xarxa.

Per afegir una interfície, feu clic al símbol més que es troba a la pestanya de la interfície Snort.

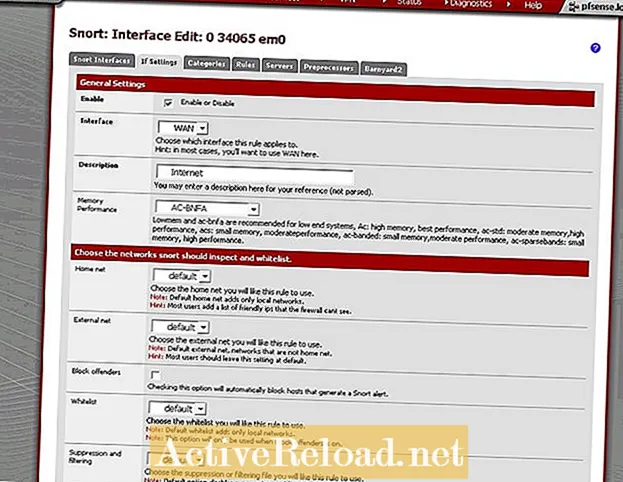

Configuració de la interfície

Després de fer clic al botó Afegeix interfície, veureu la pàgina de configuració de la interfície.La pàgina de configuració conté moltes opcions, però només n’hi ha algunes que necessiteu per posar-vos en marxa.

- Primer, marqueu la casella d’activació a la part superior de la pàgina.

- A continuació, seleccioneu la interfície que voleu configurar (en aquest exemple, primer estic configurant la WAN).

- Estableix el rendiment de la memòria a AC-BNFA.

- Marqueu la casella "Registra les alertes per esbufegar el fitxer unified2" perquè Barnyard2 funcioni.

- Feu clic a Desa.

Si esteu executant un fitxer encaminador multi-wan, podeu continuar i configurar les altres interfícies WAN del vostre sistema. També recomano afegir la interfície LAN.

Abans d'iniciar les interfícies, hi ha alguns paràmetres més que cal configurar per a cada interfície. Per configurar els paràmetres addicionals, torneu a la pestanya Interfícies Snort i feu clic al símbol "E" a la part dreta de la pàgina al costat de la interfície. Això us tornarà a la pàgina de configuració d'aquesta interfície en particular. Per seleccionar les categories de regles que s'han d'activar per a la interfície, feu clic a la pestanya Categories. Totes les regles de detecció es divideixen en categories. Les categories que contenen regles d'Emergències emergents començaran per "emergents" i les regles de Snort.org començaran per "esbufegar". Després de seleccionar les categories, feu clic al botó Desa a la part inferior de la pàgina. En dividir les regles en categories, només podeu habilitar les categories particulars que us interessin. Us recomano habilitar algunes de les categories més generals. Si esteu executant serveis específics a la vostra xarxa, com ara un servidor web o un servidor de bases de dades, també heu d’habilitar les categories que els pertanyen. És important recordar que Snort requerirà més recursos del sistema cada vegada que s'activi una categoria addicional. Això també pot augmentar el nombre de falsos positius. En general, és millor activar només els grups que necessiteu, però no dubteu a experimentar amb les categories i veure què funciona millor.Selecció de categories de regles

Quin és el propòsit de les categories de regles?

Com puc obtenir més informació sobre les categories de regles?

Si voleu esbrinar quines regles hi ha en una categoria i obtenir més informació sobre què fan, podeu fer clic a la categoria. Això us enllaçarà directament a la llista de totes les regles de la categoria.

Categories de regles Snort populars

| Nom de la categoria | Descripció |

|---|---|

snort_botnet-cnc.rules | Es dirigeix als ordinadors de botnet i control coneguts. |

snort_ddos.rules | Detecta atacs de denegació de servei. |

snort_scan.rules | Aquestes regles detecten exploracions de ports, sondes Nessus i altres atacs de recopilació d'informació. |

snort_virus.rules | Detecta signatures de troians, virus i cucs coneguts. Es recomana utilitzar aquesta categoria. |

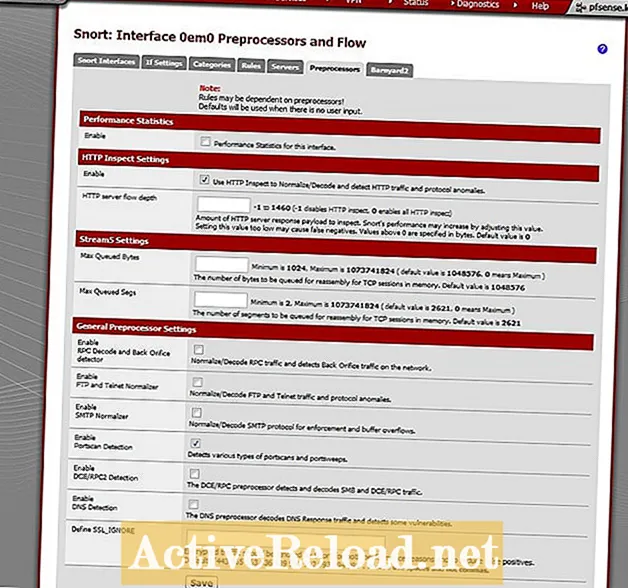

Configuració del preprocessador i del flux

Hi ha alguns paràmetres a la pàgina de configuració dels preprocessadors que haurien d’estar habilitats. Moltes de les regles de detecció requereixen habilitar la inspecció HTTP perquè funcioni.

- A la configuració d'inspecció HTTP, activeu "Utilitza la inspecció HTTP per normalitzar / descodificar".

- A la secció de configuració general del preprocessador, activeu "Detecció de portscan".

- Deseu la configuració.

Inici de les interfícies

Quan s'afegeix una nova interfície a Snort, aquesta no comença a executar-se automàticament. Per iniciar les interfícies manualment, feu clic al botó de reproducció verd al costat esquerre de cada interfície configurada.

Quan Snort s’executa, el text darrere del nom de la interfície apareixerà en verd. Per aturar Snort, feu clic al botó vermell d'aturada situat al costat esquerre de la interfície.

Hi ha un parell de problemes comuns que poden evitar que Snort comenci.

Si Snort no pot començar

S'estan cercant alertes

Després que Snort s'hagi configurat i iniciat amb èxit, hauríeu de començar a veure alertes un cop detectat el trànsit que coincideix amb les regles.

Si no veieu cap alerta, doneu-li una mica de temps i torneu a comprovar-ho. Pot passar una estona abans de veure cap alerta, en funció de la quantitat de trànsit i les regles que estiguin activades.

Si voleu veure les alertes de forma remota, podeu habilitar la configuració de la interfície "Enviar alertes als registres del sistema principal". Les alertes que apareixen als registres del sistema poden ser visualitzats de forma remota mitjançant Syslog.

Aquest article és precís i fidel al millor coneixement de l'autor. El contingut només té finalitats informatives o d’entreteniment i no substitueix l’assessorament personal ni l’assessorament professional en qüestions comercials, financeres, legals o tècniques.